本篇文章给各位网友带来的资讯是:北京健康宝遭网络攻击细节披露:典型 DDoS 攻击,发起团伙曝光 详情请欣赏下文感谢IT大王网友 蓝海岸Nibiru 的线索投递!

IT大王 5 月 9 日消息,今日,360 网络安全研究院披露了北京健康宝被网络攻击的部分细节信息。通过其积累的安全威胁数据,可以确定这次事件的发起方是其内部命名为 Rippr 的团伙。该团伙使用了已经披露过的恶意代码家族 Fbot 作为攻击武器。此次事件的 Fbot 变种,最早发现于 2 月 10 日,自被发现以来就异常活跃地参与到 DDoS 攻击中。截至今日,短短三个月,被跟踪到的攻击事件就超过 15 万次。

据人民日报此前报道,4 月 28 日,在北京召开的第 318 场疫情防控新闻发布会上,北京市委宣传部对外新闻处副处长隗斌通报,4 月 28 日,北京健康宝使用高峰期遭受网络攻击,经初步分析,网络攻击源头来自境外,北京健康宝保障团队进行及时有效应对,受攻击期间,北京健康宝相关服务未受影响。

IT大王了解到,360 网络安全研究院表示,可以确认这是一起典型的网络拒绝服务攻击(DDoS 攻击)事件,也就是说攻击者利用大量被入侵的网络设备,如 IOT 设备、个人电脑、服务器等,向受害者服务器发送海量的网络流量,影响其正常服务。

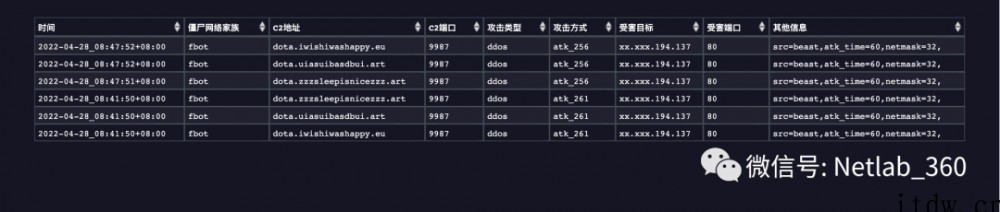

▲ BotMon 系统截获的原始攻击指令,目标 IP 已做打码处理 | 图源:360 网络安全研究院

据介绍,从攻击时间上来看,指令发出的时间是 28 号早上 8 点 41。从攻击方法上来看,使用了 360 网络安全研究院内部命名为 ATK_256,ATK_261 的 DDoS 攻击方式。

该僵尸网络将涉事的 3 个 C2 域名通过 DNS 域名映射到多个 IP 的方式做负载均衡。通过从这 3 个 C2 的历史攻击指令发现的一些基本特征和对该家族运营团伙 Rippr 历史认识,360 网络安全研究院认为它的主要目的是通过对外提供 DDoS 服务,以及挖矿来盈利,不涉及政治诉求。

360 网络安全研究院指出,截至目前为止,该僵尸网络在全球范围内依然活跃,预期随着本次报告登出,涉及的 C2 和恶意样本会被安全社区提取使用,黑客也许会通过再一次更新 C2 地址来应对。

1、IT大王遵守相关法律法规,由于本站资源全部来源于网络程序/投稿,故资源量太大无法一一准确核实资源侵权的真实性;

2、出于传递信息之目的,故IT大王可能会误刊发损害或影响您的合法权益,请您积极与我们联系处理(所有内容不代表本站观点与立场);

3、因时间、精力有限,我们无法一一核实每一条消息的真实性,但我们会在发布之前尽最大努力来核实这些信息;

4、无论出于何种目的要求本站删除内容,您均需要提供根据国家版权局发布的示范格式

《要求删除或断开链接侵权网络内容的通知》:https://itdw.cn/ziliao/sfgs.pdf,

国家知识产权局《要求删除或断开链接侵权网络内容的通知》填写说明: http://www.ncac.gov.cn/chinacopyright/contents/12227/342400.shtml

未按照国家知识产权局格式通知一律不予处理;请按照此通知格式填写发至本站的邮箱 wl6@163.com