IT大王2月21日消息 外国媒体 MacRumors 报导,安全性企业 Red Canary 发觉了第二个已经知道的恶意程序 “Silver Sparrow”(银雀),它被编写出原生态运作在 M1 Mac 上。

由于 “Silver Sparrow”这一姓名,听说这一故意包运用 macOS Installer JavaScript API 实行异常的指令。但是,在观查该恶意程序一周多以后,Red Canary 以及科学研究小伙伴也没有观查到最后的合理数据信息,因而该恶意程序所产生的实际威协依然是个谜。

即便如此,Red Canary 表明,该恶意程序可能是 “一个相当严重的威协”。

“尽管大家都还没观查到 Silver Sparrow 出示大量的故意合理数据信息,但其创新性的 M1 集成ic兼容模式、全世界覆盖面积、相对性较高的患病率和实际操作质量指标说明,Silver Sparrow 是一个相当严重的威协,其与众不同的精准定位能够在一瞬间出示潜在性的有影响的合理威协。”

IT大王获知,依据 Malwarebytes 出示的数据信息,截止 2 月 17 日,Silver Sparrow 早已感染了 153 个国家和地区的 29139 个 macOS 系统软件,在其中包含 “英国、美国、澳大利亚、波兰和俄罗斯的很多检验”。Red Canary 沒有表明在其中有多少系统软件是运作在 M1 Mac 机器设备上。

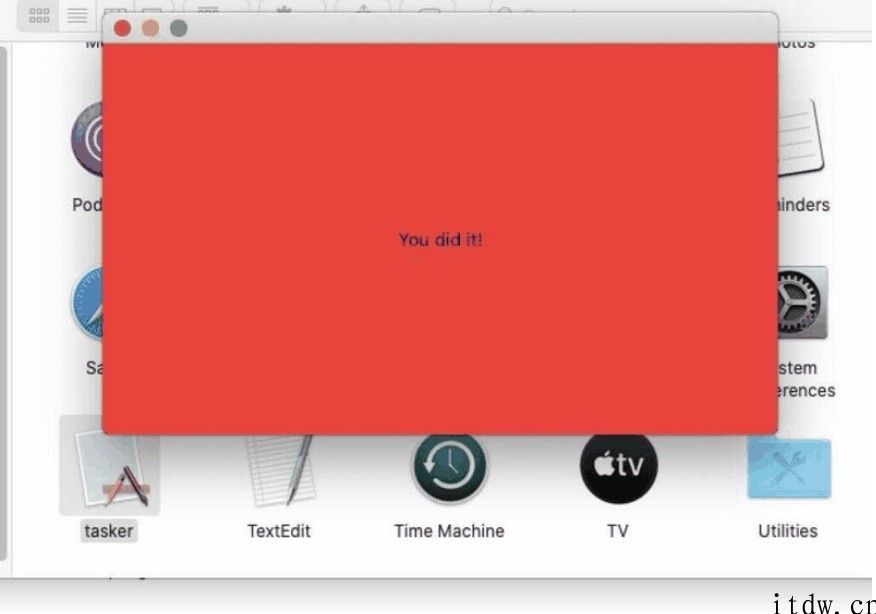

由于 Silver Sparrow 二进制文件 “好像都还没那么大的功效”,Red Canary 将其称之为 “监视者二进制文件 “”。当在根据intel的 Mac 上实行时,故意包仅仅表明了一个含有 “Hello, World!”信息内容的空缺对话框,而iPhone silicon 二进制文件则会造成 一个鲜红色对话框发生,上边写着 “You did it!”。

Red Canary 共享了检验一系列 macOS 威协的方式 ,但这种流程并并不是专业对于检验 Silver Sparrow 的。

-

找寻一个好像是 PlistBuddy 的过程,与包括以下几点的cmd一起实行:aunchAgents and RunAtLoad and true. 这一剖析能够协助大家寻找好几个 macOS 恶意程序大家族创建 LaunchAgent 的持续性。

-

找寻一个好像是 sqlite3 的过程,该过程与下列cmd一起实行。LSQuarantine. 这一剖析能够协助大家寻找好几个 macOS 恶意程序系列产品,控制或快速下载文档的数据库。

-

找寻一个好像是 curl 实行过程,该过程的cmd包括:s3.amazonaws.com. 这一剖析能够协助大家寻找好几个应用 S3 buckets 开展派发的 macOS 恶意程序大家族。

第一款可以在 M1 Mac 上原生态运作的恶意程序在几日很迟被发觉。如今征兆说明,愈来愈多的恶意程序逐渐看上iPhone M1 Mac 机器设备。

1、IT大王遵守相关法律法规,由于本站资源全部来源于网络程序/投稿,故资源量太大无法一一准确核实资源侵权的真实性;

2、出于传递信息之目的,故IT大王可能会误刊发损害或影响您的合法权益,请您积极与我们联系处理(所有内容不代表本站观点与立场);

3、因时间、精力有限,我们无法一一核实每一条消息的真实性,但我们会在发布之前尽最大努力来核实这些信息;

4、无论出于何种目的要求本站删除内容,您均需要提供根据国家版权局发布的示范格式

《要求删除或断开链接侵权网络内容的通知》:https://itdw.cn/ziliao/sfgs.pdf,

国家知识产权局《要求删除或断开链接侵权网络内容的通知》填写说明: http://www.ncac.gov.cn/chinacopyright/contents/12227/342400.shtml

未按照国家知识产权局格式通知一律不予处理;请按照此通知格式填写发至本站的邮箱 wl6@163.com